Connaissances du domaine et formation des collaborateurs

Numériser en toute sécurité

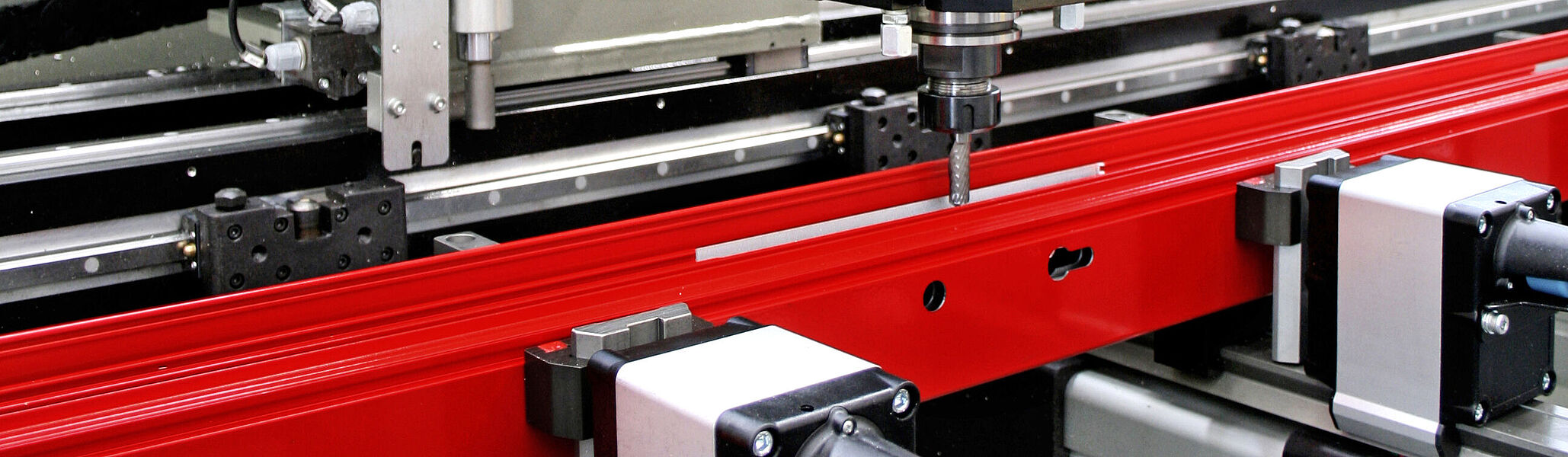

Les tendances industrielles telles que l’Internet industriel des objets (IIoT) et la numérisation requièrent d’immenses flux de données. Mais par rapport aux responsables de bureaux, les exploitants d’usine doivent surmonter beaucoup plus d’obstacles pour éviter que leurs installations ne soient victimes d’attaques, même les plus simples d’entre elles.

Connexion

Merci de l’intérêt que vous portez à nos contenus. Les abonnés de la revue spécialisée metall trouveront le Login pour l’accès intégral dans les informations légales de la version imprimée actuelle. Le mot de passe change tous les mois.

Inscrivez-vous maintenant pour lire cet article. Inscrivez-vous pour lire les différents articles et payez très facilement par carte de crédit. (CHF 5.- par article)

En tant qu’utilisateur enregistré, vous pouvez accéder à tout moment à l’article acheté.

Si - en tant que professionnel dans les domaines de la construction métallique, en acier et de façades - vous n’êtes pas encore abonné à la revue spécialisée metall, ne perdez plus une seconde et souscrivez dès à présent votre abonnement ici.

Numériser en toute sécurité

Connaissances du domaine et formation des collaborateurs

Les tendances industrielles telles que l’Internet industriel des objets (IIoT) et la numérisation requièrent d’immenses flux de données. Mais par rapport aux responsables de bureaux, les exploitants d’usine doivent surmonter beaucoup plus d’obstacles pour éviter que leurs installations ne soient victimes d’attaques, même les plus simples d’entre elles.

Malgré toutes les normes relatives à la sécurité d’exploitation, des machines peuvent subir des accidents, même si des mesures de sécurité conformes à la réglementation sont prises. En effet, si l’électronique d’un robot industriel ne réagit pas au bouton d’arrêt d’urgence en raison d’une attaque par déni de service distribué (DDoS), des précautions efficaces en temps normal seraient vouées à l’échec. Les planificateurs d’installations et les responsables de la sécurité ont réfléchi à la sécurité OT (Operational Technology), mais ont peut-être négligé la sécurité IT (informatique). Les décideurs dont les usines s’appuient sur des installations datant d’avant l’ère de la numérisation s’intéressent naturellement aussi aux promesses de performance actuelles des systèmes de production en réseau. La pression de la concurrence et de la modernisation s’exerce également sur la branche, de sorte que de nombreuses installations interconnectées sont actuellement exploitées dans le cadre d’une architecture de sécurité informatique insuffisante et par des collaborateurs qui n’ont pas été formés.

Une stratégie plutôt qu’une croissance sauvage

Afin de tirer parti des avantages d’une installation industrielle interconnectée tout en évitant les vulnérabilités, les décideurs devraient miser sur des concepts fiables lors de la mise en œuvre et réfléchir à l’architecture avant de commencer. L’une des premières mesures consiste à construire une infrastructure informatique fiable et sécurisée qui servira de base à l’interconnexion des installations, des collaborateurs et des produits. Si des économies trop agressives sont réalisées ou si des systèmes amateurs sont utilisés, les avantages d’une application IIoT peuvent se transformer en failles en cas d’attaques par des maliciels low tech ou de violations de la protection des données.

« L’une des premières mesures consiste à construire une infrastructure informatique fiable et sécurisée qui servira de base à l’interconnexion des installations, des collaborateurs et des produits. »

Planification et coopération

Deux aspects sont particulièrement cruciaux pendant la planification et la mise en œuvre, ainsi que dans le cadre de l’exploitation qui en découle. Si le savoir-faire fait défaut en interne, les entreprises devraient collaborer avec des spécialistes et former leur personnel. Tous les décideurs doivent être conscients des responsabilités qui résultent de l’interconnexion d’installations. Lors de la sélection des prestataires de services et des fournisseurs, il convient de veiller à ce qu’ils disposent de connaissances approfondies de la gestion des installations industrielles et de la sécurité informatique. De nombreuses entreprises jouissent d’un véritable savoir-faire dans chacun des deux sous-domaines (IT et OT), mais rares sont celles qui maîtrisent les deux compétences. Au niveau du personnel, des directives simples et des normes de cyberhygiène suffisent en revanche pour prémunir les entreprises contre de nombreux risques de sécurité. Le facteur humain constitue souvent le principal risque de sécurité dans les entreprises. Les industries lourdes ne se distinguent guère d’une entreprise de bureau. Les appareils branchés par négligence au système, qui sont connectés à Internet et dont les mesures de protection sont insuffisantes, ouvrent la porte aux assaillants, même avec la meilleure architecture de réseau.

Exemple de meilleures pratiques de la segmentation du réseau

Les entreprises qui fabriquent des produits peuvent recourir à diverses stratégies visant à éliminer les faiblesses liées à la numérisation dans la gestion des menaces. La segmentation du réseau, qui permet, grâce à différentes configurations, d’empêcher les hackers potentiels de s’approcher des installations, est l’une des plus efficaces et des plus connues. Bien que la plupart des services informatiques appliquent déjà largement le concept, celui-ci peine à s’imposer dans les entreprises industrielles. Les réseaux locaux virtuels (VLAN) ou les zones démilitarisées industrielles (IDMZ) sont des exemples connus du fonctionnement de la segmentation du réseau. Bien que les deux approches soient différentes, l’objectif est identique : prémunir les systèmes critiques d’une usine contre toute exposition à des maliciels potentiels ou contre des attaques ciblées. Dans le cas du VLAN, des domaines Broadcast permettent de séparer différents appareils connectés au niveau local plutôt qu’au niveau physique au sein d’un réseau connecté. En revanche, l’IDMZ se présente comme un no man’s land numérique qui coupe complètement la communication entre le monde extérieur et les zones protégées.

Estimer avec réalisme l’importance de la sécurité

Se préoccuper de la sécurité informatique de façon marginale peut rapidement transformer les investissements en pertes. Les entreprises peuvent éviter cet écueil grâce à un positionnement stratégique réfléchi et à un large recours aux connaissances des deux domaines (OT et IT).

Source : IT & Production Online.

www.it-production.com ■